O que você quer explorar?

O que eu quero proteger?

Para começar a responder esta pergunta, você precisa observar o que na sua rotina ou

atividade profissional demanda o uso de tecnologias digitais. É a partir desta

observação que se pode ponderar sobre aquilo que seria muito prejudicial, caso você

não

tenha mais acesso ou controle sobre isto. Considere os seguintes contextos e observe

as

informações daqueles que se aproximam das suas atividades em um ambiente digital.

Observe se estes podem ser seus pontos de atenção (algo que você gostaria de

proteger):

Pesquisa

- Informações brutas ou sistematizadas de pesquisa como recurso, processos, e banco de dados;

- Backups de pesquisas;

- Equipamentos, ferramentas e dispositivos de trabalho;

- Informações pessoais e credenciais para acessar sistemas ou redes sociais;

- Histórico da troca de mensagens em emails, aplicativos e chats em redes sociais;

- Privacidade sobre seus dados e suas atividades em dispositivos (como histórico de navegação, histórico de busca, microfone e câmera, etc).

Comunicação

- Troca de informações, comunicações internas e com parcerias;

- Informações e mídias para geração de conteúdo;

- Informações pessoais e credenciais para acessar sistemas ou redes sociais;

- Histórico da troca de mensagens em plataformas de trabalho colaborativo, em emails, aplicativos e chats em redes sociais;

- Privacidade sobre seus dados e suas atividades em dispositivos (como histórico de navegação, histórico de busca, microfone e câmera, etc);

- Backup ou disponibilidade de arquivos de campanha compartilhados entre a equipe de criação;

- Sites, plataformas e páginas em redes sociais.

Projetos

- Informações de projetos como recursos, processos, atas de reuniões, documentações e dados da equipe;

- Backups de informações de projetos;

- Equipamentos, ferramentas e dispositivos de trabalho;

- Informações pessoais e credenciais para acessar sistemas ou redes sociais;

- Histórico da troca de mensagens em plataformas de trabalho colaborativo, em emails, aplicativos e chats em redes sociais;

- Privacidade sobre seus dados e suas atividades em dispositivos (como histórico de navegação, histórico de busca, microfone e câmera, etc).

Advocacy

- Informações sobre ações e articulações como recursos, processos, dados e estratégias;

- Backups de informações de projetos, dados sistematizados de pesquisa e levantamento de dados;

- Agendas de contato com informações de pessoas parceiras, redes, coalizões e outras organizações;

- Informações pessoais e credenciais para acessar sistemas, caixas de email ou redes sociais;

- Histórico da troca de mensagens em plataformas de trabalho colaborativo, em emails, aplicativos e chats em redes sociais;

- Privacidade sobre seus dados e suas atividades em dispositivos (como histórico de navegação, histórico de busca, microfone e câmera, etc);

- Conteúdo em perfis pessoais em redes sociais.

Financeiro

- Transações financeiras;

- Informações pessoais e credenciais para acessar contas bancárias, serviços financeiros e de contabilidade;

- Backups de documentos da área financeira (como contas, contratos, notas, folhas de pagamento, prestações de serviços, planilhas, etc);

- E-mail e contas em serviços associados à área financeira;

- Extratos e outros documentos de movimentações financeiras;

- Dispositivos de trabalho;

- Histórico da troca de mensagens em plataformas de trabalho colaborativo, em emails, aplicativos e chats em redes sociais;

- Privacidade sobre seus dados e suas atividades em dispositivos (como histórico de navegação, histórico de busca, microfone e câmera, etc).

Tecnologia

- Dados e backups da organização;

- Redes, sistemas, processos e serviços da organização;

- Dispositivos de trabalho, equipamentos de rede, servidores, serviços de nuvem e memórias externas utilizadas pela organização;

- Sites, plataformas de trabalho colaborativo, listas de e-mail e canais de comunicação interna da organização;

- Privacidade sobre seus dados e suas atividades em dispositivos (como histórico de navegação, histórico de busca, microfone e câmera, etc);

- Dados sensíveis e credenciais para acessar sistemas, redes e serviços da organização.

Parcerias

- Informações acerca de articulações como recursos, agendas, dados, estratégias, etc;

- Backups de informações e documentos de parcerias;

- Agenda de contato com informações de parcerias, redes organizadas e outras organizações;

- Equipamentos, ferramentas e dispositivos de trabalho;

- Informações pessoais e credenciais para acessar sistemas ou redes sociais;

- Histórico da troca de mensagens em plataformas de trabalho colaborativo, em emails, aplicativos e chats em redes sociais (ela pode querer guardar ou deletar isto);

- Privacidade sobre seus dados e suas atividades em dispositivos (como histórico de navegação, histórico de busca, microfone e câmera, etc).

Lideranças

- Informações sobre seu setor e sua gestão como recursos, agenda de contatos, processos, atas de reuniões, documentações e dados da equipe;

- Backups de informações de projetos e estratégias;

- Informações pessoais e credenciais para acessar sistemas, serviços, caixas de e-mail e redes sociais;

- Dispositivos de trabalho;

- Histórico da troca de mensagens em plataformas de trabalho colaborativo, em emails, aplicativos e chats em redes sociais (ela pode querer guardar ou deletar isto);

- Privacidade sobre seus dados e suas atividades em dispositivos (como histórico de navegação, histórico de busca, microfone e câmera, etc).

Estes quadros reúnem informações acerca de personas e servem para ajudar sua organização e demais integrantes a refletir sobre o seu próprio contexto. Estas informações, contudo, não devem ser entendidas como taxativas e determinantes.

Observe esses aspectos ao longo do seu dia e de sua organização e, se possível, tome nota destas observações em um papel ou em um arquivo digital, se preferir.

Estas informações serão muito úteis para o próximo exercício: Afinal, do que eu estou me protegendo?

Do que eu estou me protegendo?

Uma vez que você identificou o que gostaria de proteger, é possível observar quais pontos de atenção poderiam causar algum tipo de insegurança a você ou à sua organização, a partir de uma investigação sobre quais tipos de situações a sua rotina virtual pode estar exposta.

É importante perceber que esta investigação envolve não somente identificar fragilidades em seus dispositivos e sistemas, mas também considerar aquilo que se origina em ambientes digitais e que pode prejudicar o seu bem-estar físico e psicológico.

Desta forma, nosso convite é que você faça uma reflexão sobre algumas situações que iremos apresentar a seguir, com a intenção de considerar se elas já aconteceram ou podem acontecer com você ou alguma outra pessoa na organização. Perceba se estas situações apresentadas se configuram como algo do que você gostaria de se proteger e considere como elas se relacionam com os pontos de atenção identificados no exercício anterior.

Veja alguns exemplos de situações que envolvem ameaças, violências e ataques no meio digital, bem como algumas referências para conhecê-las melhor e saber como se proteger delas:

Ameaças físicas a dispositivos e dados

- Proteja suas informações de ameaças físicas - Security-in-a-Box

- Proteção Física da Informação - Conexo

- Guia de privacidade digital para viajantes - EFF (este material diz respeito à fronteira dos EUA e está disponível em inglês e espanhol)

- Seção sobre Celular - Guia Prática de Estratégias e Táticas para a Segurança Digital Feminista - CFEMEA e Universidade Livre Feminista, Blogueiras Negras e Marialab

- Fascículo: Backup - Cartilha de Segurança para Internet - CERT.br

- Segurança dos Equipamentos - Barricadas, Estratégias e Coletividade: Uma cartilha de segurança digital para organizações - Marialab

Violência em meio digital

- Segurança na Internet: Nossa Batalha no Campo Virtual – Enfrentando a violência contra nós, mulheres, no espaço virtual - Universidade Livre Feminista

- Ciberstalking - SaferNet

- Doxxing: Mini guia para prevenção e redução de danos - Gustavo Gus

- O que é discurso de ódio? - SaferLab

- Linha do Tempo do Racismo Algorítmico: casos, dados e reações - Tarcízio Silva

- Você está sendo alvo de perseguição online? - Kit de Primeiros Socorros Digitais

- A Violência da Desinformação e os Ataques a Comunicadores no Brasil em 2018 - Artigo 19

Ataques Virtuais

- Fascículo: Códigos maliciosos - Cartilha de Segurança para Internet - CERT.br

- Comida contaminada: vírus, malware, ransomware… Prato do Dia

- Ataque Man-in-the-middle- Surveillance Self-Defense

- Ataques DDoS se tornam uma ameaça digital contra a liberdade de expressão na América Latina - ABRAJI

- Zoombombing: Como evitar e se proteger de um ataque no Zoom - Escola de Ativismo

- Eleições e Internet: Guia para proteção de direitos nas campanhas eleitorais - Coalizão Direitos na Rede

Golpes Virtuais

- Será que você percebe quando é alvo de phishing? - Jigsaw/Google

- Como evitar ataques de Pesca (Phishing) - Surveillance Self-Defense

- Outra pessoa está se passando por mim online - Kit de Primeiros Socorros Digitais

- Edição Especial COVID-19 - Internet Segura

- Fascículo: Boatos - Cartilha de Segurança para Internet - CERT.br

Vigilância

- Tecnologia e metodologia de vigilância - Manual de Segurança: Medidas práticas para defensores dos Direitos Humanos em risco - Front Line Defenders

- Rastreamento de Localização - Me and My Shadow

- Criptografia: Essencial para a comunidade LGBTQI+ - ISOC

- Seção sobre Ameaças - A GUIA: guia de facilitação e aprendizagem em segurança da informação - Escola de Ativismo

- Fascículo: Proteção de Dados - Cartilha de Segurança para Internet - CERT.br

Como na dinâmica anterior, não abordamos todas as situações possíveis. A composição do quadro geral sobre o seu cenário depende da investigação acerca dos contextos e situações que a sua organização, e consequentemente as suas atividades, estão inseridas.

Desta forma, se possível, converse com outras pessoas da sua organização a respeito destas situações. Perceba se elas são preocupações coletivas, tome notas das ponderações sobre o tema e crie ambientes que permitam acolher de forma segura as falas e vivências destas pessoas.

Recomendamos que estas dinâmicas sejam feitas no seu tempo e de sua organização. Ter clareza sobre estas percepções é fundamental para construir estratégias de segurança efetivas, que considerem não somente a sua segurança, mas também a segurança coletiva de sua organização.

Como eu posso avaliar meus cenários?

Feito este levantamento inicial nos exercícios anteriores, é possível organizar e classificar as observações como cenários, avaliando aquelas que são mais urgentes, assim como quais são possíveis de serem abordadas no momento. Para isto, iremos utilizar dois recursos: a Fórmula do Risco e a Matriz de Riscos.

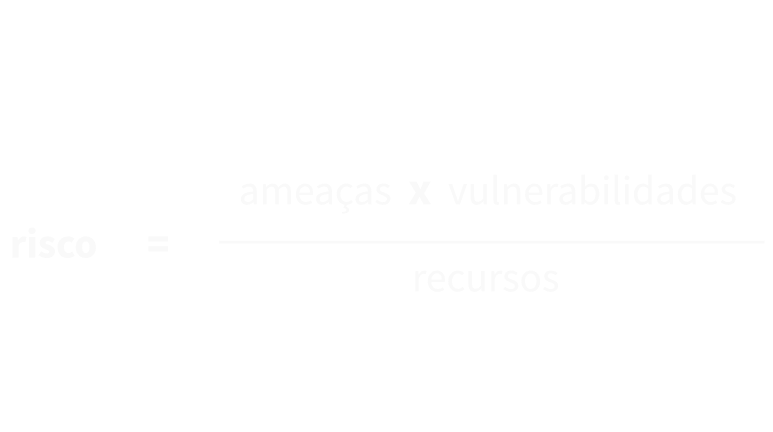

1. Fórmula do Risco

É possível entender um cenário decompondo-o em variáveis, o que nos ajuda a classificar o que é mais urgente e o que pode ser abordado em um outro momento, considerando, por exemplo, a sua disponibilidades de recursos (sua resiliência frente ao cenário).

A fórmula do risco tem como objetivo identificar estes componentes em cada cenário e assim entender a relação entre estas variáveis. Apesar de ser apresentada em forma de equação, não faremos cálculos neste exercício, apenas entenderemos qual é a relação de uma variável com a outra.

Considere agora a seguinte fórmula, como apresentada no material desenvolvido pela Front line Defenders:

Entendemos cada variável da fórmula como:

- Risco: possibilidade de um cenário causar dano, compreendendo o quão grave isto pode ser.

- Ameaça: ação que pode acontecer de forma intencional ou natural e tem por consequência causar algum tipo de dano.

- Vulnerabilidade: aquilo que aumenta a probabilidade de um dano acontecer ou ser ainda maior.

- Recursos: aquilo que te oferece alguma capacidade de resiliência frente ao dano ou que aumente a sua segurança.

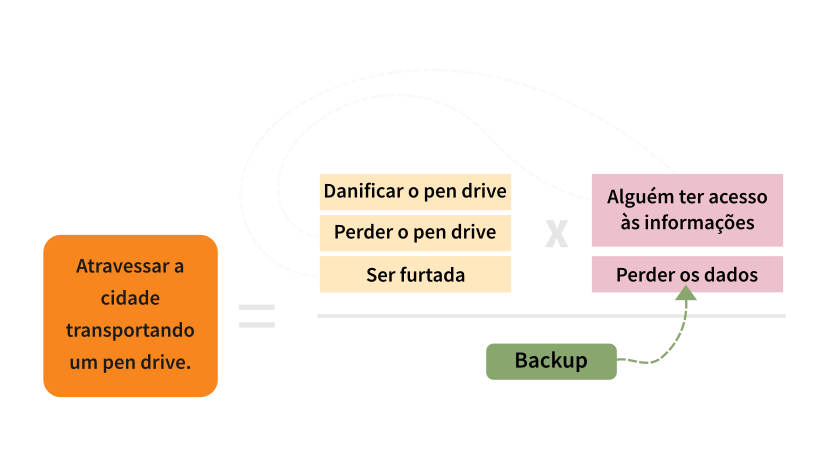

Escolha um cenário identificado anteriormente e faça uma tabela descrevendo as variáveis atribuídas a ele, como no exemplo a seguir, onde simulamos um cenário de uma pessoa que precisa se locomover pela cidade transportando consigo um pen drive com informações importantes para ela:

Observe:

- A vulnerabilidade "perder os dados" é neutralizada pelo recurso "backup", uma vez que, caso algo aconteça com este pen drive ou nossa personagem não tenha mais acesso a ele, ainda será possível ter acesso aos dados, pois eles estão disponíveis em outro lugar.

- Entretanto, ela não dispõe de recursos que evitem que alguém tenha acesso ao conteúdo do pen drive caso ele tenha sido perdido ou furtado. Desta forma, esta vulnerabilidade, que não é neutralizada por nenhum recurso, ainda atribui algum dano para o cenário de risco.

- Uma forma de atuar sobre esta vulnerabilidade seria criptografar o pen drive, impedindo assim o acesso destas informações por outra pessoa.

- Portanto, quanto mais vulnerabilidade e ameaças um conjunto de recursos podem neutralizar, menor é o risco de um cenário.

Faça este exercício com todos os cenários identificados anteriormente para entender como estas variáveis se relacionam a cada cenário. Tenha sempre em mente, no entanto, que esta não é uma atividade estática. As variáveis atribuídas a um risco podem variar de acordo com as mudanças nos contextos que você e sua organização se encontram ou de eventos inesperados que podem alterar ou criar novos contextos. Portanto, sempre que sentir necessidade, reavalie seus cenários e refaça sua tabela.

Esta dinâmica pode apontar, por exemplo, quais recursos você já dispõe ou identificar quais vulnerabilidades estão atreladas a quais cenários. O entendimento sobre as variáveis dos seus cenários permite criar um conjunto de informações que pode ser consultado a qualquer momento durante o processo proposto na próxima dinâmica: a montagem da Matriz de Riscos.

2. Matriz de Riscos

Agora que você definiu melhor seus cenários, é possível classificá-los considerando o impacto e a probabilidade deles. Utilizaremos neste exercício umas das atividades propostas pela ferramenta Safetag, desenvolvida pela Internews:

No eixo horizontal, pensaremos na probabilidade de um cenário acontecer. Esta escala está dimensionada entre 1 a 5, onde 1 significa "pouco provável" e 5 "cenário crítico/extremamente provável".

No eixo vertical, iremos atribuir a estes cenários valores de impacto, ou seja, qual é a dimensão do dano provocado e qual é o seu nível de urgência. Este eixo também está dentro de uma escala de 1 a 5, onde 1 representa "inconveniente" e 5 "risco de vida".

Para ambas as ponderações, utilize as informações levantadas no exercício anterior como suporte a sua decisão sobre onde alocar cada cenário dentro da matriz.

Observe que esta matriz apresenta quatro quadrantes, onde os cenários presentes no quadrante em destaque na imagem são aqueles que demandam maior atenção, pois representam os cenários com maior impacto e maior possibilidade de acontecer. Porém, nem sempre estes cenários são possíveis de serem abordados, em função de tempo, custos ou falta de recursos. Nesse sentido, as informações coletadas nas outras dinâmicas irão te ajudar a tomar a decisão sobre o que é possível ser feito, em quanto tempo e com quais recursos.

Esperamos que, com estes exercícios, você e sua organização possam construir um mosaico inicial de cenários a serem aprofundados. Com isso, acreditamos que possam ter uma representação visual sobre onde podem alocar seus recursos de forma mais otimizada – e dentro de suas possibilidades de ação frente a estes cenários.

Uma vez identificados os cenários e quais são possíveis de serem trabalhados, é hora de começar a estruturar seu conjunto de cuidados digitais.

Diversos guias e materiais foram desenvolvidos pela comunidade sobre essas questões. Com eles, você pode começar a construir seus conjuntos de cuidados digitais, levando em consideração as decisões tomadas a partir do resultado da sua matriz.

Resenhamos a seguir algumas destas ferramentas: